Podmiana karty SIM: co należy wiedzieć, aby zapewnić sobie ochronę

Twój numer telefonu ma większą moc niż myślisz: jest to klucz do odzyskania dostępu do konta bankowego, poczty elektronicznej, portfela kryptograficznego i kanałów społecznościowych. Jednak ta wygoda ma swoją wadę, ponieważ przestępcy mogą wykraść Twój numer bez dotykania Twojego telefonu, a następnie włamać się na konta, które wymagają kodów SMS do logowania lub odzyskiwania danych. Mogą zresetować Twoje hasła, uzyskać dostęp do kont i zablokować Twoją tożsamość.

Ta taktyka, zwana podmianą karty SIM (SIM swapping), kosztowała Amerykanów prawie 49 milionów $ w samym 2023 roku. Niedawno ujawniono również, że jeden z największych skoków kryptowalutowych w historii został przeprowadzony za pomocą podmiany karty SIM: aktywa o wartości 400 milionów $ zostały skradzione z giełdy FTX.

Ten przewodnik wyjaśnia procedurę podmiany kart SIM, jak to działa, jak rozpoznać znaki ostrzegawcze i, co najważniejsze, jak je powstrzymać. Niezależnie od tego, czy masz już do czynienia z podejrzaną aktywnością, czy po prostu starasz się zachować bezpieczeństwo, znajdziesz jasne, praktyczne porady, z których możesz skorzystać.

Co to jest karta SIM i jak działa?

SIM (moduł tożsamości abonenta) to chip wielkości paznokcia, który informuje Twoją sieć, kim jesteś:

- Tożsamość i lokalizacja: karta SIM przechowuje Twoją międzynarodową tożsamość abonenta mobilnego (IMSI) oraz identyfikator karty układu scalonego (ICCID). IMSI identyfikuje Twoją subskrypcję w sieci, podczas gdy ICCID jest unikalnym identyfikatorem karty SIM. Wszystkie te identyfikatory umożliwiają sieci komórkowej uwierzytelnianie i zarządzanie połączeniem.

- Klucze bezpieczeństwa: karta SIM zawiera klucze kryptograficzne używane do uwierzytelniania urządzenia w sieci komórkowej przed rozpoczęciem połączenia, wiadomości tekstowej lub sesji danych. Te klucze działają jak współdzielony sekret między kartą SIM a siecią, używany do bezpiecznego potwierdzania tożsamości. Ta „wymiana haseł” odbywa się za kulisami za każdym razem, gdy telefon wchodzi w interakcję z siecią, aby upewnić się, że tylko autoryzowane urządzenia mają dostęp do usług mobilnych.

Bez prawidłowego profilu SIM Twoja sieć nie będzie kierować połączeń, wiadomości tekstowych ani danych. Kiedy przenosisz kartę SIM do nowego telefonu, Twoja tożsamość przenosi się wraz z nią. Dzięki eSIM-om Twój numer może zostać przeniesiony cyfrowo przez operatora do nowego urządzenia bez konieczności posiadania fizycznej karty SIM. Ta łatwość przeniesienia sprawia, że podmiana kart SIM jest tak destrukcyjna.

Czym jest podmiana kart SIM?

Podmiana karty SIM, zwana czasem SIM swap, SIM jacking lub SIM porting, ma miejsce, gdy osoba atakująca oszukuje lub przekupuje operatora, aby przeniósł numer telefonu użytkownika na kartę SIM, którą kontroluje.

Gdy transfer się dokona, każde połączenie głosowe i kod tekstowy przeznaczony dla Ciebie przepływa do ich telefonu. Dzięki tym jednorazowym kodom dostępu atakujący może resetować hasła, drenować portfele lub kupować kryptowaluty w Twoim imieniu.

Nie trzeba wiele, aby stać się celem. Numery telefonów są powiązane z większą liczbą kont, niż większość ludzi zdaje sobie sprawę. Jeśli oszust uzyska dostęp, nie tylko przejmie Twój numer, ale także wykradnie Twoją cyfrową tożsamość. Przyjrzyjmy się temu bliżej.

Na czym polega podmiana kart SIM?

Atakujący zazwyczaj postępują zgodnie z czterostopniowym scenariuszem:

- Eksploracja danych: skanują publiczne posty w mediach społecznościowych, uruchamiają e-maile phishingowe lub wykorzystują informacje ujawnione w wyciekach danych, aby zebrać datę urodzenia, adres i odpowiedzi na typowe pytania bezpieczeństwa.

- Kontakt z operatorem: korzystając z tych danych, podszywają się pod Ciebie na czacie online lub w centrum telefonicznym i twierdzą: „Mój telefon został skradziony; potrzebuję zastępczej karty SIM”. Pomyślne oszukanie usługodawcy na tym etapie często wiąże się z ominięciem procedur weryfikacji tożsamości, które mogą się różnić w zależności od kraju, zwłaszcza w zależności od tego, jak surowe są lokalne przepisy dotyczące rejestracji kart SIM.

- Przeniesienie numeru: Jeśli konsultant zaakceptuje historię, przeniesie Twój numer telefonu na nowy profil SIM lub eSIM, wyłączając usługę na Twoim urządzeniu. W tym momencie wszystkie Twoje połączenia i SMS-y trafią do napastnika.

- Przejęcie konta: jeśli Twoje konta opierają się na uwierzytelnianiu dwuetapowym za pomocą wiadomości tekstowych (2FA), atakujący mogą używać tych kodów do resetowania haseł, drenażu portfeli lub kupowania kryptowalut w Twoim imieniu.

W rzadszych przypadkach podmiana karty SIM jest przeprowadzana przez osobę z wewnątrz: pracownika operatora, który został przekupiony, aby dokonać tej zmiany. Niezależnie od metody, wynik jest taki sam: Twoje cyfrowa aktywność przechodzi przez cudze urządzenie.

💡Wskazówka: Bądź bardziej aktywny. Jeśli jesteś w USA, usługa usuwania danych ExpressVPN, będąca częścią pakietu Identity Defender, może pomóc ograniczyć ilość Twoich danych osobowych dostępnych dla brokerów danych, utrudniając atakującym gromadzenie danych o Tobie.

Oznaki, że możesz być ofiarą podmiany kart SIM

Oto zestawienie, jak sprawdzić, czy karta SIM została podmieniona.

Nagle tracisz zasięg

Najbardziej bezpośrednim i oczywistym objawem jest nagła utrata łączności komórkowej. Na Twoim telefonie widnieje komunikat „Brak usługi” lub „Tylko połączenia alarmowe”, nawet jeśli znajdujesz się w obszarze o dużym zasięgu, a Twój rachunek jest opłacony. Jeśli ponowne uruchomienie telefonu nie pomaga, może to oznaczać, że Twój numer został przeniesiony na inną kartę SIM.

Nie możesz wysyłać ani odbierać SMS-ów, ani połączeń

Jeśli Twój telefon utracił połączenie komórkowe, nie będziesz mógł wykonywać połączeń, wysyłać ani odbierać standardowych wiadomości SMS. Będzie to prawdą niezależnie od tego, czy masz połączenie z Wi-Fi, czy nie, ponieważ połączenia i SMS-y zależą od sieci komórkowej, która jest wyłączona po podmianie karty SIM.

Podejrzana aktywność na kontach bankowych lub społecznościowych

Osoby zajmujące się podmianą kart SIM działają szybko. Gdy zdobędą Twój numer, próbują uzyskać dostęp do kont, które wykorzystują kody zabezpieczające wysyłane SMS-em. Możesz zobaczyć e-maile resetujące hasła przychodzące zbiorczo, nowe loginy pojawiające się z nieznanych urządzeń lub lokalizacji, lub alert finansowy oznaczający przelew, którego nie zainicjowałeś.

Otrzymujesz powiadomienie, że Twój numer został przeniesiony na nowe urządzenie

W niektórych krajach operatorzy komórkowi wysyłają obecnie powiadomienia, takie jak „oczekiwanie na wymianę karty SIM” lub SMS potwierdzający, że numer telefonu został aktywowany na nowym urządzeniu. Jeśli otrzymasz tego typu powiadomienie, a nie prosiłeś o zmianę, Twój numer może zostać zaatakowany. Pamiętaj: nigdy nie zatwierdzaj prośby, która nie została przez Ciebie zainicjowana.

Co zrobić, jeśli karta SIM zostanie podmieniona

Szybkość jest Twoją najlepszą obroną. W momencie, gdy zauważysz utratę usługi lub nieznaną aktywność, wykonaj poniższe czynności i notuj swoje kroki na bieżąco:

1. Zadzwoń do swojego operatora komórkowego

Użyj innego telefonu, aby skontaktować się z pomocą techniczną i zgłosić podejrzenie podmiany karty SIM. Poproś konsultanta o zawieszenie nowej karty SIM i przywrócenie Twojego numeru do profilu karty SIM lub eSIM, nad którym masz kontrolę. Zapisz daty, godziny i imię i nazwisko konsultanta.

2. Zabezpiecz swoje pieniądze

Następnie zadzwoń do banku lub wydawcy karty bankowej. Wyjaśnij, że Twoja karta SIM została podmieniona, zamroź transakcje i przejrzyj ostatnią aktywność podczas rozmowy z konsultantem. Jeśli zauważysz nieautoryzowane przelewy, natychmiast rozpocznij procedurę reklamacyjną. Aktywuj powiadomienia o wydatkach w czasie rzeczywistym, aby nie przegapić nowych transakcji.

💡Wskazówka: Amerykańscy użytkownicy mogą również skorzystać z usługi ochrony tożsamości ExpressVPN, Identity Defender ze skanerem kredytowym, która może ściśle monitorować raporty kredytowe pod kątem wszelkich podejrzanych nowych kont lub aktywności.

3. Zresetuj hasła i przejdź z uwierzytelniania dwuskładnikowego za pomocą SMS-ów na aplikację

Zacznij od głównego konta e-mail, a następnie przejdź do bankowości, mediów społecznościowych i wszelkich usług w chmurze. Zmień każde hasło i zastąp kody SMS aplikacją uwierzytelniającą, taką jak Google Authenticator, której atakujący nie może przechwycić. Gdy operator przywróci usługę, ponownie włącz 2FA przy użyciu nowej metody, aby zamknąć lukę na dobre.

4. Zgłoś przestępstwo

Zgłoś sprawę do krajowej jednostki ds. cyberprzestępczości. Udostępnij numery referencyjne swojemu bankowi i operatorowi; oficjalne dokumenty często przyspieszają zwroty kosztów i wewnętrzne dochodzenia.

5. Monitoruj każdy krok, który wykonujesz

Zapisz każdą rozmowę, numer zgłoszenia i obiecane działanie, a następnie, w ciągu 24 godzin, potwierdź postępy. Jasna oś czasu pomaga w późniejszym rozwiązywaniu sporów i potwierdza, że aktywnie zajmujesz się tą sprawą.

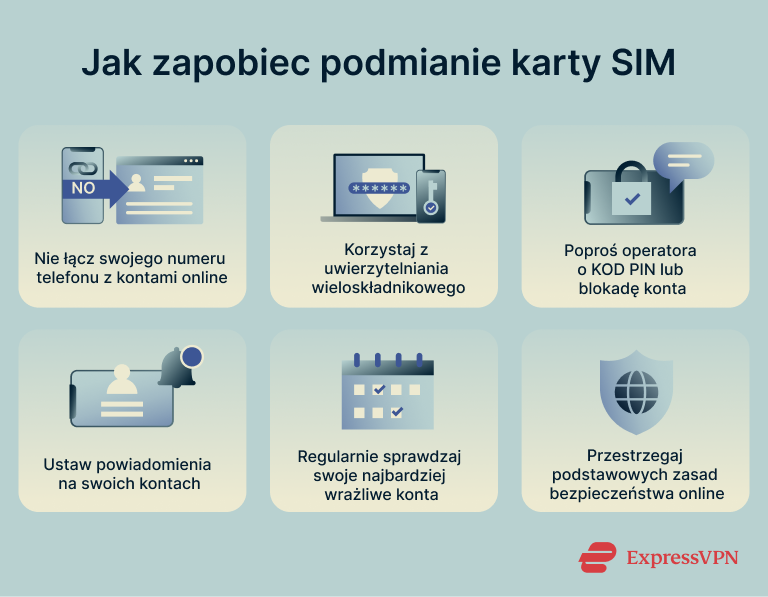

Jak zapobiec podmianie karty SIM

Nie łącz swojego numeru telefonu z kontami online

W miarę możliwości unikaj używania numeru telefonu jako loginu lub metody odzyskiwania. Zamiast tego użyj adresu e-mail lub aplikacji uwierzytelniającej, aby uzyskać dostęp do konta i je odzyskać. Zmniejsza to ryzyko, jeśli padniesz ofiarą przejęcia numeru telefonu. Pamiętaj jednak, że konta e-mail mogą być również zagrożone (konta e-mail są również częstymi celami dla hakerów), więc z dwóch opcji lepszym wyborem jest aplikacja uwierzytelniająca.

Korzystaj z uwierzytelniania wieloskładnikowego

Oprócz polegania tylko na haśle, uwierzytelnianie wieloskładnikowe (MFA) dodaje dodatkowe warstwy bezpieczeństwa do Twoich kont:

- Aplikacje uwierzytelniające: generują kody na urządzeniu, a nie za pośrednictwem wiadomości tekstowych, dzięki czemu są odporne na ataki podmiany SIM. Oznacza to, że nawet jeśli ktoś uzyska kontrolę nad Twoim numerem, nie będzie miał dostępu do Twoich kodów 2FA. Aplikacje takie jak Google Authenticator, Authy lub Microsoft Authenticator są dobrymi opcjami.

- Dane biometryczne: wiele urządzeń i aplikacji oferuje teraz uwierzytelnianie biometryczne, takie jak odcisk palca lub identyfikator twarzy, co dodaje silną warstwę bezpieczeństwa na poziomie urządzenia, uniemożliwiając dostęp do niektórych aplikacji lub działań, nawet jeśli ktoś uzyska dostęp do Twojego numeru telefonu.

- Fizyczne klucze bezpieczeństwa: tokeny sprzętowe, takie jak YubiKeys, zapewniają wysoce bezpieczny sposób uwierzytelniania. Często wymagają fizycznej interakcji i używają kluczy kryptograficznych, co sprawia, że są bardzo trudne do złamania. Są one szczególnie przydatne do ochrony poczty e-mail i kont finansowych.

Poproś operatora o KOD PIN lub blokadę konta

Większość operatorów umożliwia skonfigurowanie KODU PIN lub pytania zabezpieczającego specyficznego dla konta. Utrudni to atakującym podszycie się pod Ciebie.

Niektórzy oferują również funkcje blokady numeru lub blokady konta, które dodają dodatkowy krok weryfikacji, zanim Twój numer będzie mógł zostać przeniesiony na inną kartę SIM.

Inni weryfikują połączenie zwrotne, a następnie dzwonią pod Twój numer rejestracyjny, aby potwierdzić wszelkie zmiany na koncie. Jeśli ta opcja jest włączona, ten dodatkowy krok może zatrzymać trwającą podmianę karty SIM.

Ustaw powiadomienia na swoich kontach

Wiele banków i usług online umożliwia włączenie alertów dotyczących prób logowania, zmian haseł lub wypłat. Dzięki nim można uzyskać wczesne ostrzeżenie, jeśli coś jest nie tak.

Regularnie sprawdzaj swoje najbardziej wrażliwe konta

Sprawdź ustawienia bezpieczeństwa swoich kont finansowych, e-mail i w mediach społecznościowych. Poszukaj oznak nieautoryzowanego dostępu, zaktualizuj metody odzyskiwania i sprawdź, które konta opierają się na Twoim numerze telefonu w celu logowania lub odzyskiwania.

Przestrzegaj podstawowych zasad bezpieczeństwa online

Wreszcie, inteligentne nawyki online mogą pomóc w wyłączeniu większości prób podmiany kart SIM przed ich rozpoczęciem.

- Zatrzymaj się, zanim klikniesz: pomiń linki i załączniki w nieoczekiwanych wiadomościach, nawet jeśli wyglądają znajomo. Zapobiegnie to kradzieży przez hakerów danych osobowych, które mogliby wykorzystać do podszywania się pod Ciebie w żądaniach podmiany.

- Nie ujawniaj szczegółów: nie publikuj ani nie udostępniaj swojego numeru telefonu, adresu ani numerów identyfikacyjnych na stronach publicznych. Mniej ujawnionych informacji oznacza, że oszuści mają mniej odpowiedzi, aby przejść kontrolę bezpieczeństwa operatora.

- Zweryfikuj każdą osobę dzwoniącą: jeśli ktoś twierdzi, że jest przedstawicielem operatora, rozłącz się i zadzwoń na oficjalną linię wsparcia operatora. Oddzwanianie na zweryfikowany numer uniemożliwia socjotechnikom przejęcie kontroli nad usługą w czasie rzeczywistym.

- Nigdy nie przekazuj danych logowania do konta: Twój dostawca nie będzie prosił o hasła, kody PIN ani dane bankowe przez telefon, e-mail ani SMS. Ochrona tych kodów blokuje atakującym dostęp do danych potrzebnych do migracji numeru.

- Używaj unikalnych haseł wszędzie: Korzystając z różnych loginów dla każdej usługi online, w tym do konta operatora, znacznie ograniczasz szkody wynikające z naruszenia bezpieczeństwa danych. Jeśli jedna witryna zostanie naruszona, przestępcy nie uzyskają automatycznie dostępu do innych poufnych kont. Menedżer haseł, taki jak ExpressVPN Keys, pomaga tworzyć i przechowywać silne hasła, zapobiegając ich ponownemu użyciu.

- Pomiń autouzupełnianie w aplikacji: Unikaj korzystania z wbudowanych funkcji autouzupełniania w przeglądarkach i aplikacjach, które mogą być mniej bezpieczne niż korzystanie z dedykowanego menedżera haseł. Jeśli Twój telefon zostanie zgubiony lub naruszony przez złośliwe oprogramowanie, zapisane szczegóły autouzupełniania mogą zostać udostępnione napastnikom na tacy.

Przykłady oszustw związanych z podmianą karty SIM w świecie rzeczywistym (i o co tak naprawdę toczy się gra)

Podmiana kart SIM to nie tylko problem techniczny; to sprawa osobista. Dla wielu ofiar wszystko zaczyna się od niewielkiej zakłócenia, które przeradza się w kradzież pieniędzy, zniszczenie reputacji i lata odzyskiwania równowagi.

Weźmy na przykład Jacka Dorseya, byłego dyrektora generalnego Twittera. W 2019 roku atakujący użyli podmiany SIM, aby przejąć kontrolę nad jego numerem telefonu. W ciągu kilku minut użyli usługi text-to-post, aby opublikować obraźliwe tweety z jego konta. Naruszenie nie trwało długo, ale trafiło na pierwsze strony gazet na całym świecie i ujawniło, jak bezbronni mogą być nawet liderzy technologiczni.

Albo Michaela Terpina, inwestora kryptowalutowego, który stracił ponad 20 milionów USD po tym, jak jego numer telefonu został przejęty. Atakujący ominął zabezpieczenia konta, uzyskał dostęp do cyfrowego portfela i go opróżnił. Terpin pozwał później swojego operatora komórkowego, twierdząc, że słabe kontrole wewnętrzne otworzyły drzwi do kradzieży.

To nie są odosobnione przypadki. Podmiana kart SIM stała się powszechnym sposobem na atak na ludzi, od znanych celebrytów po zwykłych użytkowników. Oto co mogą zrobić atakujący:

- Kradzież tożsamości: gdy ktoś przejmie kontrolę nad Twoim numerem, może podszywać się pod Ciebie online, przejąć Twój adres e-mail, zalogować się do Twojego banku i zresetować hasła. Może również wykorzystywać dane osobowe z Twoich kont, aby ubiegać się o pożyczki lub linie kredytowe na Twoje nazwisko.

- Straty finansowe: skradziony numer może prowadzić do opróżnienia kont bankowych, nieautoryzowanych zakupów kartą kredytową, a nawet kradzieży kryptowalut. Jeśli Twoje konta finansowe opierają się na uwierzytelnianiu dwuskładnikowym opartym na SMS-ach, zamiana SIM daje oszustom dokładnie to, czego potrzebują.

- Naruszenie prywatności: udana podmiana karty SIM może ujawnić Twoje wiadomości tekstowe, zdjęcia zapisane w aplikacjach do przesyłania wiadomości w chmurze i listę kontaktów. Atakujący może wykorzystać Twój numer do wysyłania wiadomości do znajomych, żądania kodów dostępu lub przeglądania prywatnych rozmów bez Twojej wiedzy.

- Utrata reputacji: osoba korzystająca z Twojego numeru może publikować posty w mediach społecznościowych, podszywać się pod Ciebie w wiadomościach lub oszukiwać Twoje kontakty. W zależności od sytuacji może to zaszkodzić relacjom lub wpłynąć na Twoją karierę.

Podsumowanie: Jak wyprzedzić oszustwa mobilne

Skradziony numer telefonu to nie tylko niedogodność; to zagrożenie dla Twojego cyfrowego życia. Od bankowości po e-maile i media społecznościowe — Twój numer może odblokować prawie wszystko. Dlatego ochrona jest kluczowa.

Korzystaj z aplikacji uwierzytelniających, konfiguruj kody PIN kont, unikaj używania swojego numeru do logowania i zwracaj uwagę na podejrzaną aktywność. Zapobieganie zajmuje kilka minut. Odzyskanie tożsamości po kradzieży może potrwać lata.

Chociaż VPN nie zapobiegnie podmianie kart SIM, jest to nadal inteligentny sposób na zabezpieczenie aktywności online, zwłaszcza w publicznych sieciach Wi-Fi. ExpressVPN szyfruje ruch, dodając silną warstwę prywatności, dzięki czemu dane pozostają bezpieczne podczas połączenia.

Często zadawane pytania: Częste pytania dotyczące podmiany kart SIM

Co umożliwia podmiana karty SIM?

Podmiana karty SIM przenosi Twój numer telefonu na nową kartę SIM kontrolowaną przez kogoś innego, zwykle oszusta. Gdy przejmą Twój numer, mogą przechwycić kody weryfikacyjne wysłane SMS-em i uzyskać dostęp do Twojego konta bankowego, poczty e-mail i innych poufnych kont. Następnie mogą zmienić hasła, zablokować Ci dostęp, ukraść środki lub podszyć się pod Ciebie. To jedna z najszybszych dróg do kradzieży tożsamości i oszustw finansowych.

Skąd wiadomo, że karta SIM została podmieniona?

Najbardziej wyraźnym sygnałem jest nagła utrata łączności komórkowej: brak sygnału, połączeń lub wiadomości tekstowych. Możesz również zauważyć dziwną aktywność na swoich kontach bankowych lub w mediach społecznościowych, utracić dostęp do poczty e-mail lub otrzymywać powiadomienia o tym, że Twój numer jest używany na innym urządzeniu.

Czy blokada SIM uniemożliwia podmianę karty SIM?

Nie bezpośrednio. Blokada SIM (znana również jako blokada operatora) łączy telefon z określonym operatorem, ale nie zatrzymuje podmiany karty SIM. To dlatego, że atak ma miejsce na poziomie operatora: oszuści przekonują Twojego usługodawcę do przeniesienia Twojego numeru. Pomocne jest włączenie funkcji, takich jak blokada numeru lub KOD PIN konta u operatora, które dodają dodatkową weryfikację, zanim zmiany będą dozwolone. Poproś swojego operatora o te zabezpieczenia.

Czy podmiana kart SIM może się odbyć bez fizycznego dostępu do mojego telefonu?

Tak. W rzeczywistości podmiana karty SIM często odbywa się bez dotykania urządzenia przez atakującego. Oszuści zbierają Twoje dane osobowe, takie jak imię i nazwisko, adres lub ostatni rachunek, i wykorzystują te informacje, aby podszyć się pod Ciebie u operatora komórkowego. Przekonują operatora, aby przeniósł Twój numer na nową kartę SIM, co daje pełną kontrolę nad połączeniami, SMS-ami i kodami 2FA, a wszystko to bez dotykania telefonu.

Czy podmiana kart SIM jest nielegalna?

Tak. Podmiana kart SIM jest poważnym przestępstwem, ponieważ wiąże się z podszywaniem się pod inne osoby, oszustwem i nieautoryzowanym dostępem do chronionych kont. Przestępcy mogą zostać oskarżeni o kradzież tożsamości, oszustwa i przestępstwa komputerowe. Kary różnią się w zależności od kraju lub wyrządzonych szkód, ale wyroki skazujące często prowadzą do kary więzienia, grzywien i pozwów cywilnych od ofiar lub firm, których dotyczy naruszenie. Jeśli jesteś ofiarą, zgłoszenie przestępstwa może pomóc organom ścigania w wytropieniu napastników.

Co powinienem zrobić, jeśli podmieniono moją kartę SIM?

Natychmiast skontaktuj się z operatorem sieci komórkowej, aby zgłosić problem i odzyskać swój numer. Następnie zmień hasła do najbardziej wrażliwych kont, zwłaszcza poczty e-mail, bankowości i kryptowalut. Sprawdź, czy nie ma nieautoryzowanych transakcji i zgłoś je swojemu bankowi lub kredytodawcy. W zależności od powagi sytuacji możesz również złożyć zgłoszenie policji i zamrozić środki. Ważne jest, aby działać szybko, zanim szkody się rozprzestrzenią.

Zrób pierwszy krok, aby chronić się online. Wypróbuj ExpressVPN bez ryzyka.

Pobierz ExpressVPN